CVE-2022-26258复现:Dlink-RCE

官网:D-Link DIR-820L 1.05B03 was discovered to contain remote command execution (RCE) vulnerability via the Device Name parameter in /lan.asp.

文件:DIR820LA1_FW105B03.bin

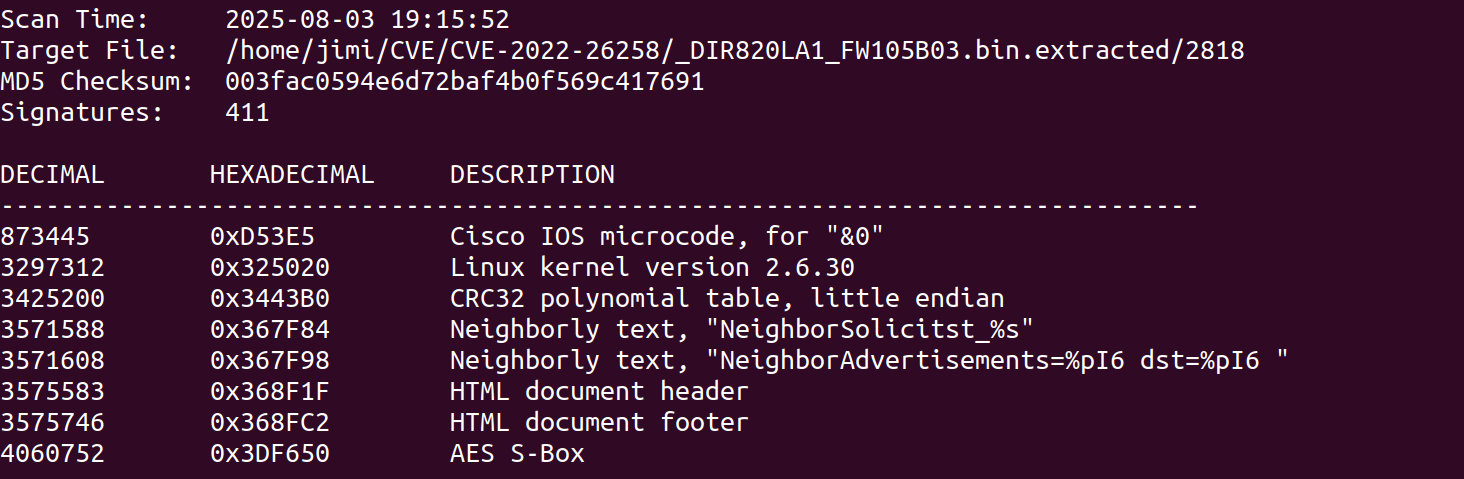

binwalk

1 | |

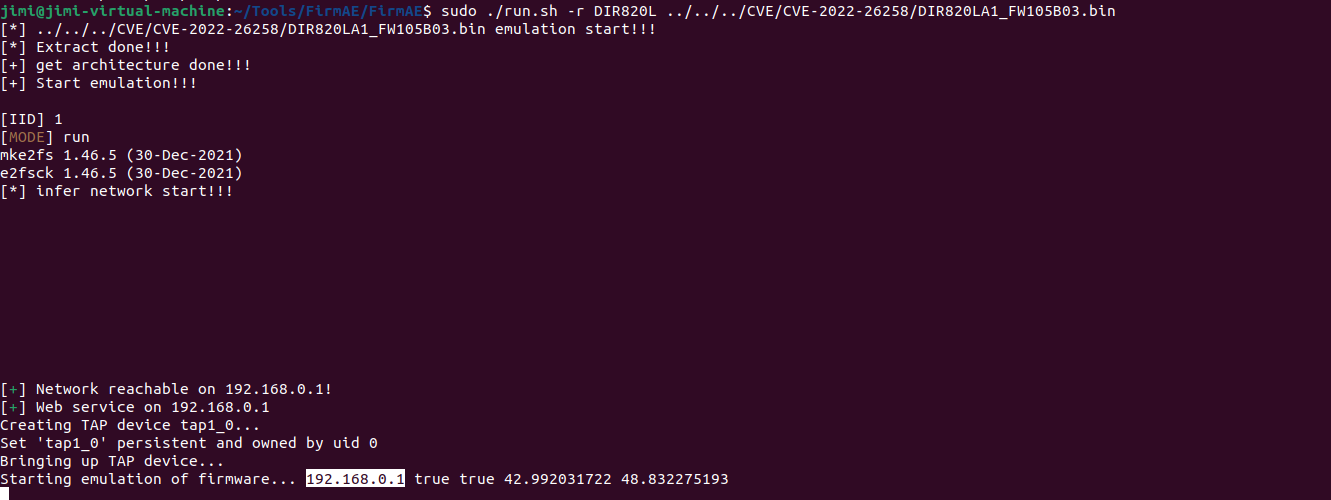

固件模拟

FirmAE 模拟固件

- 下载:

1 | |

2.参数:

1 | |

3.使用:

1 | |

启动成功:

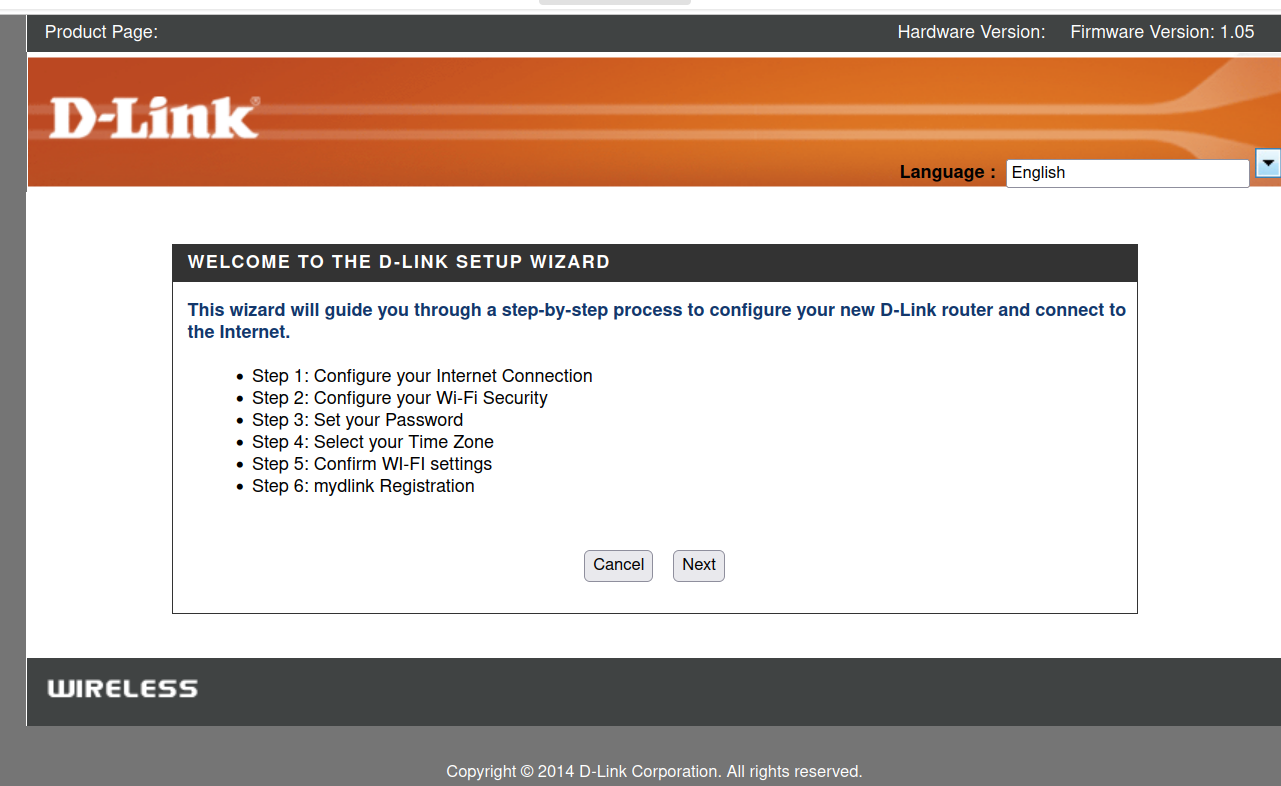

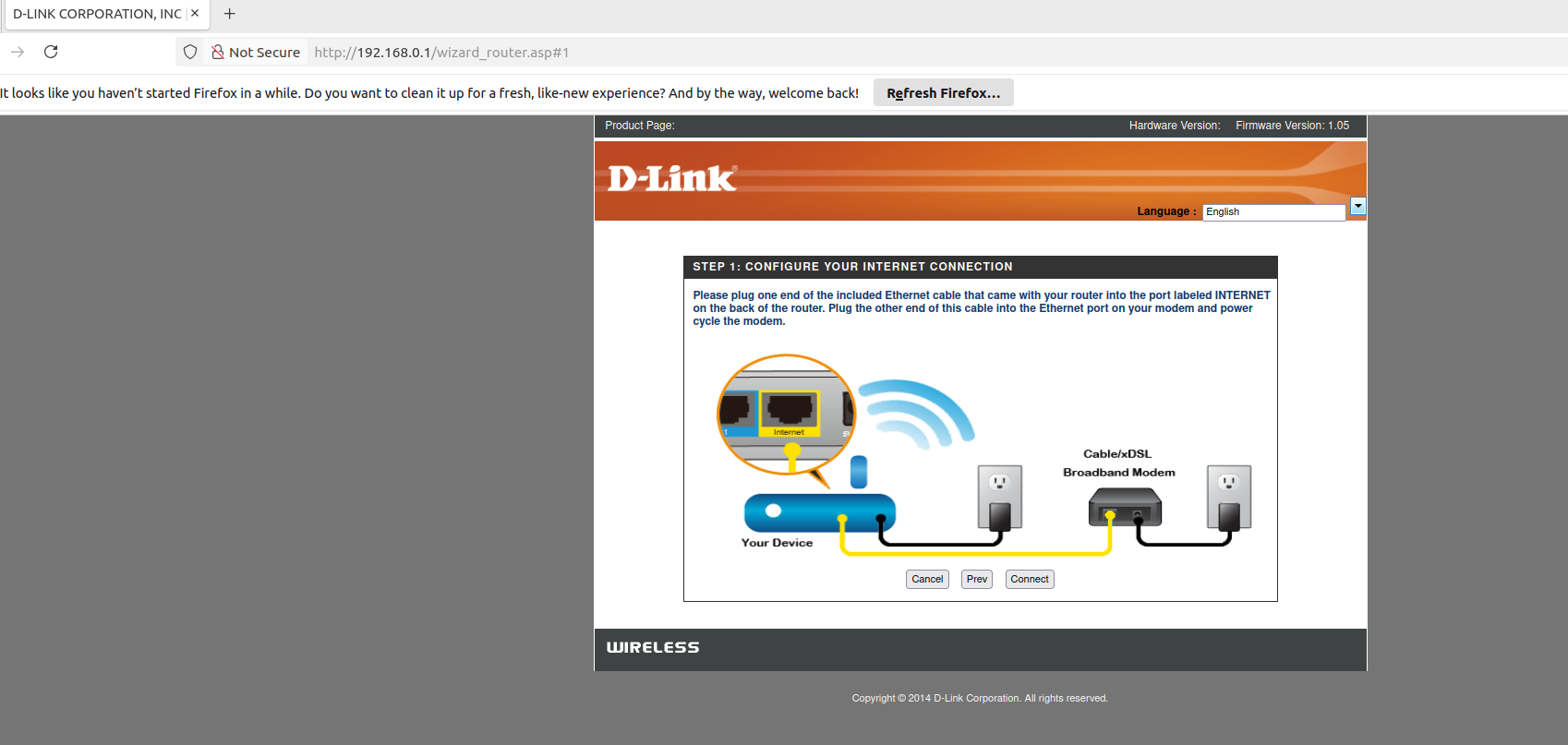

WEB

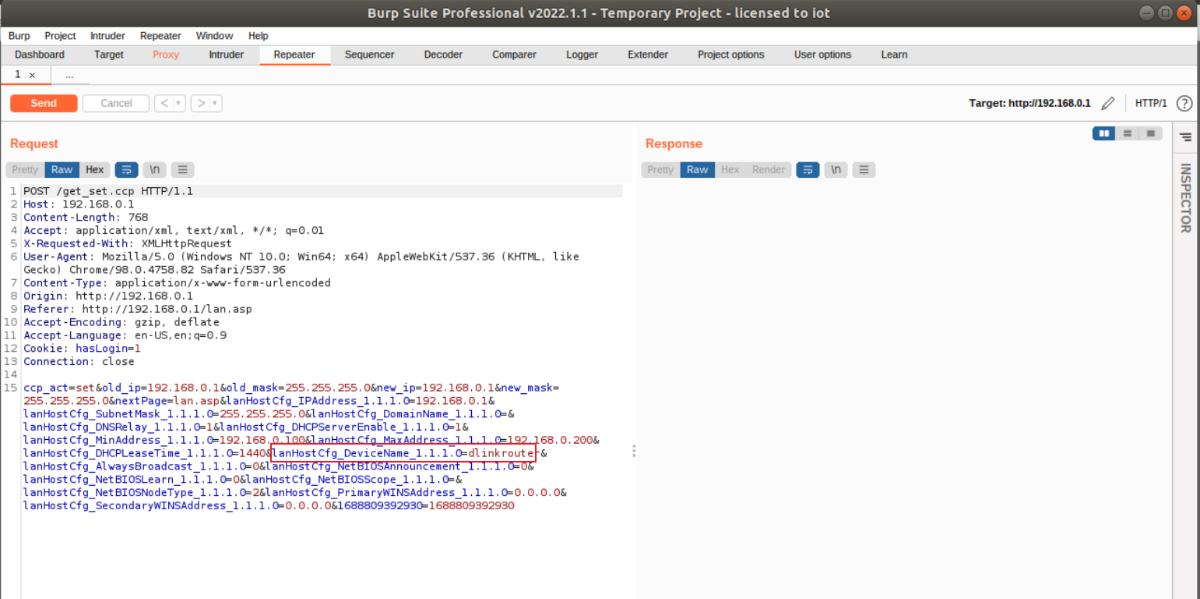

Burp抓包查看Device Name参数

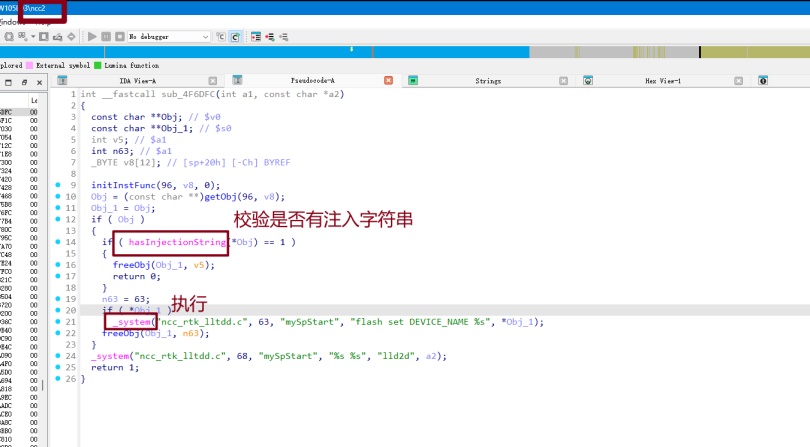

在解包的文件中查找 get_set 关键字,定位到 ncc2 文件,ida 逆向:

hasInjectionString 函数无具体的实现方法,系包导入的函数。

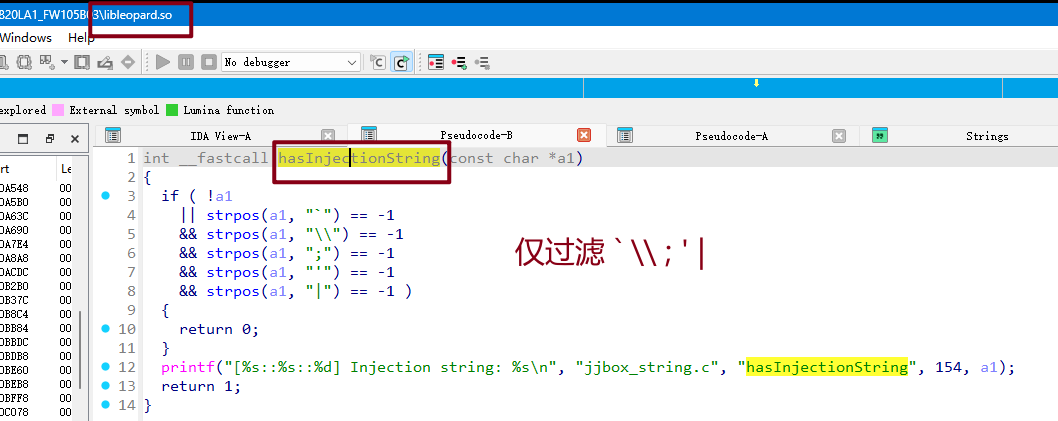

在文件中查找 hasInjectionString 函数,定位到 libleopard.so 文件,IDA 逆向分析:

没有过滤 \n –> %0a,可使用该语句绕过。

1 | |

CVE-2022-26258复现:Dlink-RCE

https://jimi-lab.github.io/2025/08/04/CVE-2022-26258:Dlink-RCE/